MAIL MALICIOSO QUE APARENTA VENIR DE AMAZON, aun muy poco controlado por los actuales AV (solo 3 de 54)

Un mail que llega aparentando provenir de delivers@amazon.com> con este asunto:

asunto:Asunto: Order Details

De: “Amazon.com” <delivers@amazon.com>

Fecha: 17/07/2014 12:13

Para: varios usuarios del dominio del destinatario, como <c4rcial@dominio destinatarios>, <comercial@dominio destinatario>, virus@dominio destinatario

Anexa fichero malicioso que descarga un DDOS DOFOIL, el cual instala un Cutwail , un PWS KEGOTIP y un TROJAN COMROKI

que pasamos a controlar a partir del ELISTARA 30.39 de hoy

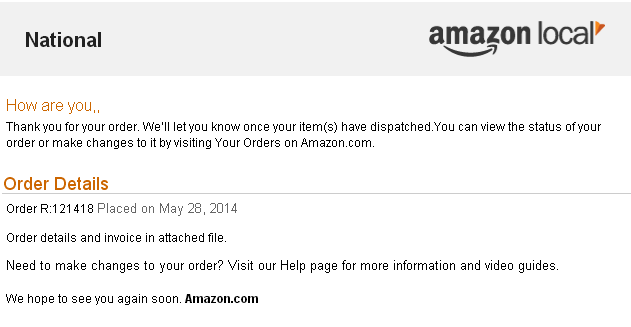

La imagen del contenido del mail en cuestión es similar a:

imagen phishing AMAZON 17.7.2014

El preanalisis de virustotal del fichero descargado ofrece el siguiente informe:

MD5 54de4793344357b2bf594fa16103baf6

SHA1 4083da7ae635d68c6f2ff47cb1b142ab6c48457a

Tamaño del fichero 66.3 KB ( 67846 bytes )

SHA256: cc0ef75d19a26143acec783f72a49b11f40c88e4de1fd1961c12f82497c5398f

Nombre: order_report_8723894723894789237948.exe_

Detecciones: 3 / 54

Fecha de análisis: 2014-07-17 10:56:44 UTC

0 3

Antivirus Resultado Actualización

ByteHero Virus.Win32.Heur.p 20140717

Qihoo-360 HEUR/Malware.QVM03.Gen 20140717

Sophos Mal/Generic-S 20140717

Dicha version del ELISTARA 30.39 que los detecta y elimina, estará disponible en nuestra web a partir de las 15 h CEST de hoy

NOTA IMPORTANTE:

Para una completa eliminación de todos los ficheros integrantes en este malware, se recomienda lanzar el ELISTARA habiendo arrancado en MODO SEGURO, pues tiene tecnicas de ROOTKIT que, en modo NORMAL, pueden impedir su detección.

saludos

ms, 17-7-2014

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.