NUEVA VARIANTE DE RANSOM WINLOCK (VIRUS DE LA POLICIA) que llega con tecnicas de ingenieria social

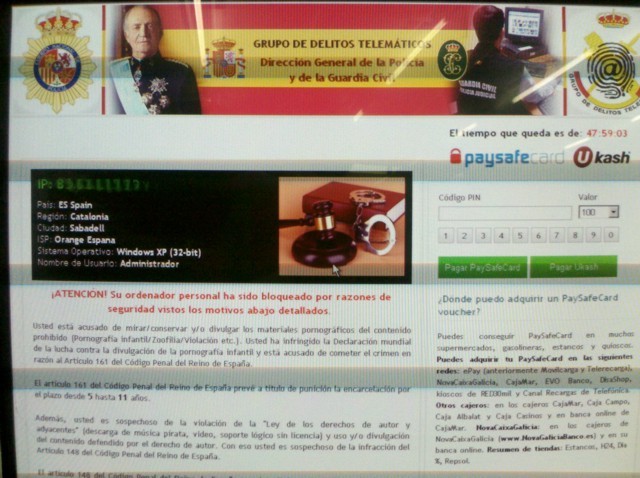

En un fichero recibido, anexado a un e-mail o por descarga de un DOWNLOADER, con el nombre de girl-fucked-by-dog.avi.exe (fijarse que es de doble extension, .AVI.EXE, de forma que el usuario que no tiene configurado el ver las extensiones, solo ve “girl-fucked-by-dog.avi” y lo ejecuta pensando que es un video), pero cuya ejecución instala un CACHE.DAT en un shell del Explorer, se pasa a controlar esta nueva variante de RANWOM WINLOCK, que al reiniciar el ordenador presenta la conocida imagen del falso mensaje de la policia, con una banderola donde aparece el Rey Don Juan Carlos.

Como sea que bloquea el proceso de arranque, para eleiminarlo se debe arrancar EN MODO SEGURO CON SOLO SIMBOLO DE SISTEMA y desde un pendrive en el que se haya copiado el ELISTARA.EXE, se podrá ejecutar, detectar y eliminar dicho ransomware

A partir del ELISTARA 28.69 de hoy, pasamos a controlar esta nueva variante.

El preanalisis de viristotal ofrece este informe:

SHA256: 612944d4059e49d2dbffcd94c70eed08ec588ac4396cba7b744102f75ebe53d1

SHA1: 5289d617456797b45fd40026887eaaf35d9b89c5

MD5: afa825647d3cd513f0d64828bdf3de72

Tamaño: 90.0 KB ( 92160 bytes )

Nombre: girl-fucked-by-dog.avi.exe

Tipo: Win32 EXE

Etiquetas: peexe

Detecciones: 24 / 46

Fecha de análisis: 2013-11-04 09:27:22 UTC ( hace 15 minutos )

0 1 Más detalles Análisis File detail Información adicional Comentarios Votos Antivirus Resultado Actualización

Agnitum Trojan.Foreign!FNZApF4QXZU 20131103

AhnLab-V3 20131104

AntiVir TR/Crypt.Xpack.31742 20131104

Antiy-AVL 20131101

Avast Win32:Malware-gen 20131104

AVG ScreenLocker_s.LX 20131103

Baidu-International 20131104

BitDefender Trojan.GenericKD.1372839 20131104

Bkav 20131102

ByteHero 20131028

CAT-QuickHeal 20131103

ClamAV 20131104

Commtouch 20131104

Comodo TrojWare.Win32.Xpack.B 20131104

DrWeb Trojan.Winlock.9260 20131104

Emsisoft Trojan-Ransom.Win32.LockScreen (A) 20131104

ESET-NOD32 Win32/LockScreen.AQD 20131103

F-Prot 20131104

Fortinet W32/Foreign.JEGY!tr 20131104

GData Trojan.GenericKD.1372839 20131104

Ikarus 20131104

Jiangmin Trojan/Foreign.ajmy 20131104

K7AntiVirus 20131101

K7GW 20131101

Kaspersky Trojan-Ransom.Win32.Foreign.jegy 20131104

Kingsoft Win32.Troj.Undef.(kcloud) 20130829

Malwarebytes Malware.Packer.PEW 20131104

McAfee Artemis!AFA825647D3C 20131104

McAfee-GW-Edition Artemis!AFA825647D3C 20131104

Microsoft Trojan:Win32/Urausy.E 20131104

MicroWorld-eScan 20131028

NANO-Antivirus 20131104

Norman Hlux.XX 20131104

nProtect 20131101

Panda Suspicious file 20131103

Rising 20131104

Sophos Troj/Agent-ACVX 20131104

SUPERAntiSpyware 20131103

Symantec 20131104

TheHacker 20131103

TotalDefense 20131101

TrendMicro 20131104

TrendMicro-HouseCall TROJ_GEN.F47V1101 20131104

VBA32 BScope.MalwareCryptor.Mystig 20131102

VIPRE Trojan.Win32.Agent.acvx (v) 20131104

ViRobot 20131104

Dicha version del ELISTARA 28.69 que lo detecta y elimina, estará disponible en nuestra web s partir de las 19 h CEST de hoy

saludos

ms, 4-11-2013

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.