Falso Crack para Crysis 3 propaga malware entre gamers

El videojuego de disparos en primera persona Crysis 3, uno de los títulos más esperados de 2013, ha sido usado por cibercriminales para desarrollar códigos maliciosos diseñados para aprovechar la ansiedad de los fanáticos por acceder a la nueva versión. www.eset-la.com

Diario TI 22/02/13 16:54:55ESET, compañía dedicada a la detección proactiva de amenazas alerta a todos los fanáticos de los videojuegos ya que el videojuego de disparos en primera persona Crysis 3, uno de los títulos más esperados de 2013, ha sido usado por cibercriminales para desarrollar códigos maliciosos diseñados para aprovechar la ansiedad de los fanáticos por acceder a la nueva versión. Las muestras analizadas en este post son detectadas por ESET como: Win32/Ainslot yWin32/TrojanDownloader.Wauchos.

Como ha sido mencionado en ocasiones anteriores, una de las estrategias de propagación de amenazas más habitual es la aplicación de técnicas de Ingeniería Social adaptadas especialmente para explotar diversas temáticas de actualidad y apelar a intereses específicos de ciertos usuarios -en este caso, jugadores-.

De acuerdo a investigaciones del Laboratorio de ESET Latinoamérica, se ha descubierto la publicación de falsos cracks (parches que permiten modificar el software original para ser utilizado sin licenciamiento) del programa cuyo objetivo es infectar al equipo y abrir una puerta trasera a la espera de que el atacante envíe comandos remotos. El sistema infectado puede ser utilizado por los cibercriminales para descargar nuevas variantes de la amenaza, lanzar ataques DoS en contra de otros equipos, registrar lo que teclea el usuario (keylogger), captura de la cámara web, entre otras operaciones.

Los falsos cracks han sido desarrollados como archivos de gran tamaño que van desde los 7 MB hasta los 33 MB. Es probable que esto se deba a que, frente a un supuesto archivo de bajo peso, algunas personas sospecharían que se trata de algo malicioso o falso. También a los fines de sumar credibilidad al engaño, los iconos son idénticos a los del ejecutable del juego original. En otras oportunidades los cibercriminales incluso recurren a la creación de uno nuevo en base al diseño del videojuego.

Por otro lado, muchas de estas amenazas muestran al momento de ejecutarse, errores falsos que le informan al usuario que el juego no ha podido ser “crackeado” o incluso, copian el crack “funcional” mientras realizan acciones maliciosas- como el caso del malware que afectó a usuarios del juego Prototype 2.

El falso crack de Crysis 3 viene en el interior de un ZIP o RAR cuyo nombre suele ser “Crysis 3 crack” o similar. Dentro del archivo comprimido es posible encontrar tanto el ejecutable malicioso como un fichero de texto que muestra las supuestas instrucciones y la descripción del juego. A continuación, se muestra una captura del icono utilizado en las cuatro variantes de malware analizadas en este post. Destaca el uso de un icono de alta resolución para engañar a la potencial víctima:

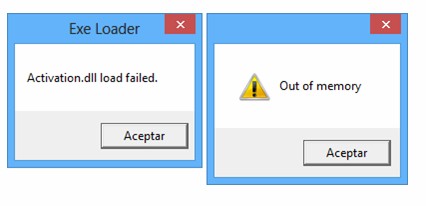

Si la víctima ejecuta este supuesto archivo (Win32/Ainslot), procede a copiarse en la carpeta temporal de ese usuario de Windows como biocredprov.exe. Posteriormente, muestra dos mensajes falsos de error. El primero indica que el archivo “Activation.dll” no ha podido ser cargado y el segundo menciona que la computadora no cuenta con la memoria suficiente. A continuación aparece una captura de ambos mensajes:

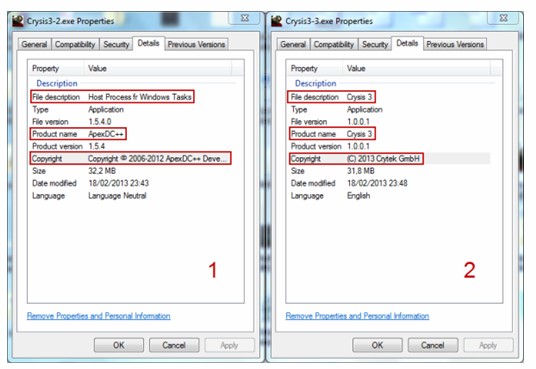

Luego, el código malicioso abre una puerta trasera (backdoor) en la computadora infectada y espera a que un atacante envíe comandos remotos. La lista completa de acciones maliciosas puede ser consultada en la descripción de Win32/Ainslot disponible en Virus Radar. En los cuatro casos analizados, tanto el tamaño como el icono son adecuados al contexto. Pese a todos los detalles, de las cuatro amenazas analizadas, solo una incluye información relacionada al juego dentro de las propiedades del ejecutable. La siguiente captura muestra las propiedades de dos variantes, una con información incoherente y otra con los datos “correctos”:

En la captura 1 es posible ver cómo la información (descripción, nombre de producto y copyright) que se proporciona no corresponde con Crysis 3, no obstante, en la otra muestra analizada, los cibercriminales mejoraron este detalle tal como se observa en la imagen 2. Con respecto a esto es importante aclarar que esos campos no son una forma fiable de comprobar si un ejecutable es legítimo o no. En el caso de la imagen 2 la información es correcta, sin embargo, son datos que los mismos cibercriminales insertan y no tiene relación con el desarrollador del juego.

Como se puede observar, los cibercriminales se aprovechan de esta situación para conseguir nuevas víctimas y de ese modo, obtener ganancias ilícitas. Implementar una solución de seguridad como ESET Smart Security permite proteger una computadora de esta y otras amenazas. Por otro lado, le recomendamos a los jugadores configurar el “modo de juego” disponible en losproductos ESET. De este modo, se disminuye el consumo de recursos y se evita que se muestre algún mensaje que pueda interrumpir la experiencia del juego.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.