Nuevo certificado de ADOBE utilizado en malwares (código robado)

Vuelve a darse un golpe a la confianza en la criptografía en general y

a las PKI en particular. Se ha robado un certificado de Adobe y se ha

utilizado para firmar código ajeno. En estos momentos, un programa

firmado en los últimos meses por un certificado válido de Adobe, no

ofrece garantías sobre su legitimidad.

El jefe de seguridad de Adobe reconoció el jueves que sus sistemas

habían sido vulnerados y que, de alguna forma, habían conseguido firmar

código ajeno con sus certificados. En la práctica, significa que

recibieron varios ficheros.

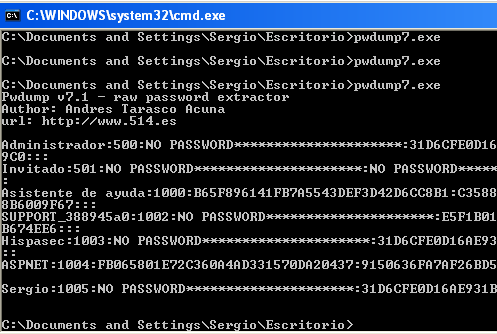

El primero es PwDump7.exe. Es una evolución de los clásicos pwdump,

programada por los conocidos hermanos Tarasco, y de la que

particularmente hacemos uso en nuestras auditorías. Sirve para volcar

los hashes LM o NTLM de Windows. Normalmente es detectada como malware o

PUA (Potentially unwanted application) por los antivirus. A pesar de no

pertenecer a Adobe, estaba firmada por ellos. Junto a este recibieron

libeay32.dll, que necesita pwdump para funcionar y un tercero también

firmado myGeeksmail.dll, que al contrario que el resto, no es una

herramienta pública.

Aclarando conceptos

Por supuesto, no tiene por qué existir relación alguna entre los

creadores de la herramienta (conocidos programadores e investigadores

de seguridad) y el robo del certificado. En principio, la herramienta

firmada parece que no ha sido alterada. Probablemente un tercero

necesitaba que esta herramienta pasase desapercibida por los antivirus,

y la firmó con el certificado de Adobe. De hecho, algo ha conseguido.

El resultado de la herramienta (sin firmar) en VirusTotal es de 34

positivos:

SHA256: b20f667c2539954744ddcb7f1d673c2a6dc0c4a934df45a3cca15a203a661c88

SHA1: 93a2d7c3a9b83371d96a575c15fe6fce6f9d50d3

MD5: d1337b9e8bac0ee285492b89f895cadb

Tamaño: 76.0 KB ( 77824 bytes )

Nombre: PwDump7.exe

Tipo: Win32 EXE

Etiquetas: peexe armadillo mz

Detecciones: 34 / 43

Fecha de análisis: 2012-10-01 06:12:56 UTC ( hace 1 día, 7 horas )

12Más detallesAntivirus Resultado Actualización

Agnitum Trojan.Orsam!Gkcol39E1oM 20120930

AhnLab-V3 Win-AppCare/HackTool.77824 20120930

AntiVir SPR/PWDump.B 20120930

Antiy-AVL – 20120930

Avast Win32:PUP-gen [PUP] 20120930

AVG Generic18.BSSH 20120930

BitDefender – 20120930

ByteHero – 20120920

CAT-QuickHeal – 20120930

ClamAV Trojan.Pwdump 20120930

Commtouch W32/Trojan2.JMZW 20120930

Comodo UnclassifiedMalware 20120930

DrWeb Tool.Pwdump.163 20120927

Emsisoft Riskware.PSWTool.Win32.PWDump!IK 20120919

eSafe Win32.APPLPassDump 20120927

ESET-NOD32 Win32/PWDump.A 20120928

F-Prot W32/Trojan2.JMZW 20120926

F-Secure Riskware:W32/PWDump 20120927

Fortinet – 20120930

GData – 20120930

Ikarus not-a-virus:PSWTool.Win32.PWDump 20120930

Jiangmin Packed.PePatch.bfk 20120930

K7AntiVirus Trojan 20120929

Kaspersky not-a-virus:PSWTool.Win32.PWDump.sb 20120930

Kingsoft Win32.Hack.Huigezi.(kcloud) 20120925

McAfee PWCrack-Pwdump 20120927

McAfee-GW-Edition PWCrack-Pwdump 20120930

Microsoft HackTool:Win32/PWDump 20120926

Norman W32/Suspicious_Gen2.CRXQP 20120930

nProtect Trojan/W32.Agent.77824.AEH 20120929

Panda – 20120930

PCTools SecurityRisk.Pwdump 20120930

Rising Trojan.Win32.Generic.1242A9AD 20120928

Sophos Troj/HkCert-A 20120930

SUPERAntiSpyware – 20120911

Symantec Pwdump 20120930

TheHacker – 20120930

TotalDefense Win32/PSWdump.A!utility 20120930

TrendMicro HKTL_PWDUMP.BM 20120929

TrendMicro-HouseCall HKTL_PWDUMP.BM 20120926

VBA32 Backdoor.Win32.Hupigon.eqs 20120929

VIPRE Trojan.Win32.Generic!BT 20120930

ViRobot Trojan.Win32.PePatch.78848 20120930

La misma herramienta firmada con Adobe, da 20 positivos:

SHA256: e374fd4f7dfabe7e3471021b023ed7f5fb23b76898575c750a84b77d11c23d14

SHA1: c615a284e5f3f41cf829bbb939f2503b39349c8d

MD5: 130f7543d2360c40f8703d3898afac22

Tamaño: 81.7 KB ( 83648 bytes )

Nombre: PwDump7.ex_

Tipo: Win32 EXE

Etiquetas: peexe armadillo signed

Detecciones: 20 / 43

Fecha de análisis: 2012-09-28 10:19:41 UTC ( hace 4 días, 2 horas )

01Más detallesAntivirus Resultado Actualización

Agnitum – 20120926

AhnLab-V3 – 20120928

AntiVir SPR/PWDump.B 20120928

Antiy-AVL – 20120927

Avast – 20120928

AVG – 20120927

BitDefender – 20120928

ByteHero – 20120920

CAT-QuickHeal – 20120927

ClamAV Trojan.Pwdump 20120927

Commtouch W32/Trojan2.JMZW 20120927

Comodo – 20120928

DrWeb Tool.Pwdump.163 20120927

Emsisoft – 20120919

eSafe – 20120927

ESET-NOD32 Win32/PWDump.A 20120928

F-Prot W32/Trojan2.JMZW 20120926

F-Secure – 20120927

Fortinet Riskware/PWDump 20120927

GData – 20120928

Ikarus – 20120928

Jiangmin Packed.PePatch.bfk 20120927

K7AntiVirus Trojan 20120927

Kaspersky not-a-virus:PSWTool.Win32.PWDump.sb 20120927

Kingsoft – 20120925

McAfee Artemis!130F7543D236 20120927

McAfee-GW-Edition Artemis!130F7543D236 20120927

Microsoft – 20120926

Norman W32/Suspicious_Gen2.HSUO 20120927

nProtect – 20120927

Panda – 20120928

PCTools Trojan.Abe 20120928

Rising – 20120927

Sophos Troj/HkCert-A 20120927

SUPERAntiSpyware – 20120911

Symantec Trojan.Abe 20120928

TheHacker – 20120927

TotalDefense Win32/PSWdump.A!utility 20120927

TrendMicro HKTL_PWDUMP 20120928

TrendMicro-HouseCall – 20120926

VBA32 Backdoor.Win32.Hupigon.eqs 20120927

VIPRE – 20120928

ViRobot Trojan.Win32.PePatch.78848 20120928

Y es que a los antivirus les gustan los ficheros firmados… algo que

deben empezar a replantearse. Resulta un poco extraño vulnerar una PKI

de una gran compañía con el único objetivo de pasar desapercibido para

algunos antivirus, puesto que existen otras maneras más sencillas…

Pero aún es pronto para cualquier hipótesis.

Esta es la misma técnica que usó TheFlame al firmar con un certificado

de Microsoft su código: pasó desapercibido años y consiguió el sueño de

todo creador de malware… Pero lo usó para ataques mucho más

sofisticados. Quizás en el futuro aparezcan otros ficheros de malware

firmados por Adobe (aunque ya esté revocado el certificado). Quién sabe.

Tampoco significa que las herramientas de Adobe firmadas con este

certificado que tenemos en nuestro sistema (que seguro tenemos, se puede

usar esta herramienta para saberlo), se encuentren comprometidas.

http://blog.didierstevens.com/2012/10/01/searching-for-that-adobe-cert/

No se sabe desde cuándo ha podido estar comprometido el certificado y un

potencial atacante ha podido firmar código propio de Adobe con

diferentes intenciones… pero lo más probable es que las herramientas

firmadas y descargadas desde el sitio oficial de Adobe, sean

perfectamente válidas aunque se encuentren firmadas con un certificado

que ha sido robado. Lo que sí se sabe es que el pwdump7 fue firmado el

27 de julio de 2012 con lo que, al menos, desde entonces el atacante ha

podido firmar cualquier cosa. Si hubiera conseguido además distribuir

código de Adobe desde sus canales habituales se hubiera producido una

catástrofe. Pero parece que no es el caso y que la alarma no debe ir

mucho más allá. El problema real ha sido pues para Adobe, el varapalo a

su credibilidad en cuestión de seguridad (que nunca ha sido excesiva) y

la tarea de encontrar ahora el cómo y el cuándo han entrado en sus

redes.

No se tienen demasiados detalles de cómo ha ocurrido. Por supuesto,

Adobe aduce que se trata de un ataque de altísimo nivel y con un

objetivo muy claro. También, que su PKI cumplía todos los requisitos de

seguridad.

Qué pasa ahora

Dos cosas: Primero es necesario actualizar las herramientas de Adobe.

Estas serán las mismas o una versión posterior pero firmadas por otro

certificado.

Segundo, Adobe ha pedido a Microsoft que revoque el certificado. De

nuevo, se añadirá uno o varios certificados robados al sistema de

desconfianza. Sería la quinta revocación masiva de certificados en 11

años. Cuatro de ellas en los últimos dos. Esto da una idea de cuánto se

ha movido últimamente el asunto de los ataques a certificados. Por

supuesto, el referente ha sido TheFlame, que consiguió robar un

certificado de Microsoft con métodos sorprendentes. Con Adobe parece que

el robo ha sido más “mundano”.

Para los usuarios que deseen mover ya el certificado al repositorio de

no confiables antes incluso de que se produzca la revocación, deben

saber que por defecto no detendrá la ejecución de un hipotético código

firmado por atacantes.

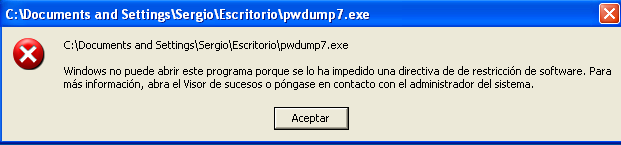

Aunque Adobe no especifica por qué, no funcionará con solo marcar el

certificado como no confiable. Es necesario realizar un cambio en el

sistema. En concreto, activar authenticodeenabled con el valor 1 en la

rama:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifier

Una vez realizado este cambio, sí que se bloquearán las herramientas con

él firmadas.

Pero no se recomienda porque según Adobe, sí que podría tener algún

efecto negativo sobre el código legítimo del usuario (el funcionamiento

de sus programas reales). Muy probablemente, a lo que se refiere es a

que supondría un problema para el proceso de actualización. El

certificado se bloqueará el día 4 de octubre y tiene el número de serie

15e5ac0a487063718e39da52301a0488.

Fuente

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.