Campaña de Dorkbot a través de postales de amor falsas

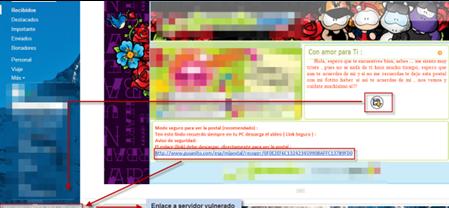

Se están recibiendo correos falsos con una supuesta tarjeta romántica de un afamado sitio de postales digitales. Dentro de esta postal falsa, se adjunta un enlace para su supuesta descarga que dirige a la víctima a un sitio web vulnerado donde se aloja el código malicioso.

El malware que se propaga a través de este medio es detectado como Win32/Dorkbot.B.

El código malicioso se descarga bajo el nombre de “Postal_Intercativa.mov.exe” intentando convencer a la víctima de que, justamente, se trata de una postal animada.

En este caso, el ciberdelincuente utilizó dos sitios vulnerados diferentes para propagar la amenaza. Específicamente, el correo dirige a la víctima al primer sitio vulnerado. En esta instancia, ejecuta un archivo php que realiza una redirección hacia el segundo sitio vulnerado desde donde se descarga el ejecutable malicioso.

Asimismo, existe un archivo que cuenta la cantidad de descargas del código malicioso. Hasta la fecha corriente, la cantidad de clics indicaba cerca de 3.000 descargas.

Análisis de la muestra

Existen algunos aspectos interesantes que vale la pena resaltar de esté código malicioso en particular. Analizando la muestra, se detectó que se conecta a otro sitio vulnerado para descargar una actualización que, generalmente, incluye mejoras y nuevas funcionalidades a disposición del ciberdelincuente.

Además, se encontró otro servidor vulnerado en donde se aloja un archivo de texto plano (txt) que es descargado por el código malicioso y utilizado para realizar phishing sobre la víctima.

Dentro de esta lista existen importantes entidades bancarias de Chile, Colombia, Perú y Ecuador. De esa forma, el atacante puede robar información bancaria de víctimas de diferentes países.

Esta es una de las alternativas que utilizan los ciberdelincuentes para seguir propagando este tipo de códigos maliciosos. Ya se ha visto que Dorkbot utiliza campañas mejoradas de propagación. De esta forma ha infectado más de 80.000 bots.https://blog.satinfo.es/?p=14726

Comentario:

Al respecto recordamos, una vez mas, que no deben ejecutarse ficheros anexados a mails no solicitados, ni pulsar sobre sus links ni imagenes, ya que es una de las formas mas fáciles de introducir malwares en el ordenador, que luego pueden propagarse via pendrive, como hace el DORKBOT, ocultando las carpetas que hubiere en dicho pendrive, y creando links con su mismo nombre, cargando el malware, con lo que el peligroso malware se puede propagar a otras máquinas donde de use dicho pendrive.

Aparte de los antivirus que proactivamente ya detectan este tipo de virus, nuestro ELISTARA ya lo detecta heuristicamente y lo aparca pidiendo envio de muestra para controlar especificamente, si es una variante aun no conocida.

Mucho cuidado con estos malwares que pueden capturar nuestras contraseñas bancarias, con lo que ello puede significar …

saludos

ms, 24-11-2012

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.