Aparece nueva botnet Karn!v0r3x

En estos últimos días ha aparecido una nueva amenaza en México. El analista de seguridad José Dos Santos Torrijos ha descubierto una nueva botnet orientada a atacar usuarios mexicanos, la cual está alojada en un sitio gubernamental de México. La amenaza permite a un atacante tomar control de la computadora del usuario, robar información, espiar archivos confidenciales, entre otros.

La botnet fue encontrada en el sitio http://venta…..com/sistemados/Microsoft.exe, y se hacía pasar por un archivo para Windows. Al descargar esta amenaza, la víctima, además de pasar a ser parte de una red botnet, se le estarán robando sus datos personales y demás información confidencial como las credenciales bancarias. Esto lo hace al capturar los datos escritos por el teclado de la víctima al momento de ingresar a ciertos sitios. Esto se realiza gracias a palabras clave indicadas en http://www…..mx/imagenes_noticias. Estas palabras clave son, en su mayoría, para adquirir datos de bancos de México.

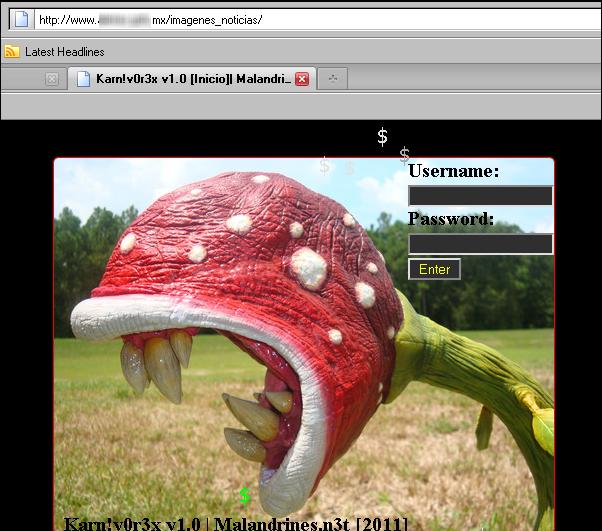

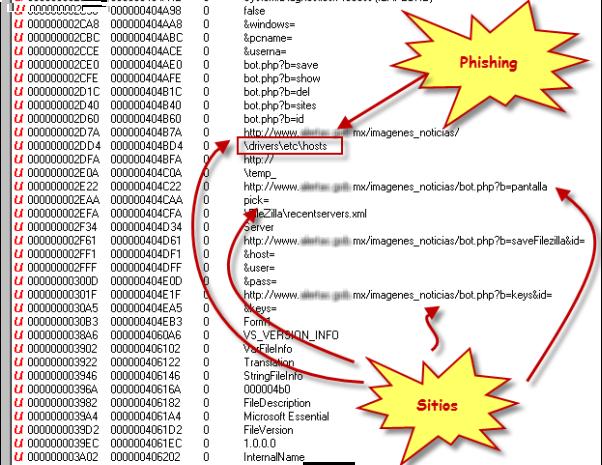

Como se puede observar en la captura, el grupo que aparentemente gestiona la botnet se identifica bajo el nombre de Malandrines. Adicionalmente, la amenaza permite la modificación del archivo hosts del equipo, lo que significa que realiza un ataque de Phishing a determinados bancos mexicanos a través de Pharming Local. De esta forma, cuando el usuario visite los bancos en cuestión estará siendo redireccionado a la página maliciosa del atacante en donde sus credenciales serán capturadas.

Otra utilidad de este malware es la de descargar otros archivos maliciosos, lo cual permite mantener a la botnet actualizada de manera continua. Esta funcionalidad también llevaría a la descarga de otros códigos maliciosos.

Al ingresar al panel de control se puede observar un informe de todos los equipos zombis, donde se incluye información detallada de los datos de las víctimas, pudiendo filtrar ya sea por el usuario o por la entidad a la cual este ha ingresado.

En la imagen anterior, pueden visualizar el análisis del archivo con una herramienta de extracción de textos donde se puede observar los sitios con los cuales se encuentra vinculada la amenaza, además, las plataformas en donde opera y los archivos que modifica.

El equipo de Laboratorio de ESET en Latinoamérica se encuentra analizando el ataque. La amenaza ya es detectada por ESET NOD32 como MSIL/Spy.Agent.BD troyano, no solo el archivo publicado originalmente (Microsoft.exe), sino también el dropper de la amenaza (el archivo que descarga la amenaza real desde Internet) y otra variante que se propagaba con el nombre “AztecaNoticias_Setup.exe”.

Estas amenazas siguen teniendo fuerte presencia en América Latina como hemos estado informando últimamente en nuestro blog. Es importante recordar que este tipo de ataques podría generar muchos ingresos a través de sus operaciones ilícitas. Les recomendamos a todos nuestros lectores de México estar atentos ante esta nueva amenaza, así como también sugerimos a los usuarios de los demás países de Latinoamérica, estar atentos por si se realizan ataques de Phishing en otros países de la región. Frente a cualquier inconveniente que se les presente, no duden en comunicarse con el banco antes de ingresar las credenciales bancarias en un sitio inseguro.

__________

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Los comentarios están cerrados.