IMPORTANTE DESCUBRIMIENTO: LAS ULTIMAS VARIANTES DEL WORM.VBNA CREAN FICHEROS LNK Y APROVECHAN EL EXPLOIT DEL STUXNET – CVE-2010-2568

Preocupados por las noticias del STUXNET, y dada su vinculación con ficheros .LNK, hemos analizado los ficheros complementarios .LNK que veíamos eran creados por las ultimas variantes del WORM.VBNA, (aparte de los ya conocidos a carpetas del directorio principal), los cuales ejecutan unas DLL maliciosas, cuyas variantes vamos controlando , y eliminando, tras lo cual poco importan después, pero ahora sabemos que su funcionalidad se basa en el exploit utilizado por el STUXNET, el CEV-2010-2568

“Exploit/LNK.CVE-2010-2568.0A5A

Overall Risk Rating: Medium Distribution Potential: Medium Damage Potential: High

In The Wild: Yes Vulnerability: CVE-2010-2568 Discovered: 2010-07-20

Size: 157 Bytes Language: All Compression: None

Affected Platforms: Windows Vista, Windows XP, Windows 2003

OverviewTechnical DetailsA vulnerability exists in Windows Shell of Microsoft Windows XP SP3, Server 2003 SP2, Vista SP1 and SP2, Server 2008 SP2 and R2, and Windows 7, which allows local users or remote attackers to execute arbitrary code via a crafted .LNK shortcut file. It is able to spread via removeable devices. When unsuspecting user opens directory which contains the said .LNK file, malicious components will be loaded automatically and leading to further system compromise”

Se recuerda que esta vulnerabilidad permite la autoejecucion de los ficheros .LNK desde pendrives, aunque no sean llamados por el AUTORUN.INF, por lo que las protecciones habituales no lo protegen, dado que se trata de un ZERO DAY

Gracias al parche de Microsoft sacado en Agosto de este año, parece que ello ya queda solucionado en los equipos que se instale dicho parche, gracias a lo cual no hace falta aplicar la opcion /LNK del ELIPEN, que solo cabe aplicar en casos extremos. Ver http://www.microsoft.com/technet/security/bulletin/ms10-046.mspx

De las 15 variantes que controlamos del WORM.VBNA, (con el ELIVBNA), solo las 4 últimas crean dichos ficheros y aprovechan la vulnerabilidad en cuestión, y si bien con el ELIVBNA solucionamos el problema, no sabiamos hasta ahora para qué mala intención servía la DLL creada (que en cualquier caso eliminabamos) y los ficheros complementarios indicados (que quedan inútiles sin la DLL indicada), lo cual queda aclarado una vez visto el analisis de la última muestra recibida y todo lo relacionado con ella:

Crea fichero AUTORUN.INF ejecutando el malware: shELlEXeCuTe=hbFeoM.EXE

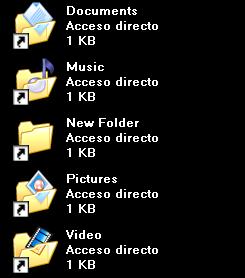

Este crea enlaces de acceso directo de las carpetas del directorio principal, manteniendo su icono y haciendo con ellos doble función, la de ejecucion del malware y luego entrada a la carpeta indicada:

F:\hbfeomx.exe F:Documents

F:\hbfeomx.exe F:Music

F:\hbfeomx.exe F:New Folder

F:\hbfeomx.exe F:Pictures

F:\hbfeomx.exe F:Video

y ademas crea en las unidades removibles, fichero malicioso DLL y .lnk apuntando a él

El preanalisis con VirusTotal indica;

File name: hbfeom.exe

Submission date: 2010-10-04 11:27:56 (UTC)

Current status: finished

Result: 40 /43 (93.0%)

VT Community

not reviewed

Safety score: –

Compact Print results Antivirus Version Last Update Result

AhnLab-V3 2010.10.04.01 2010.10.04 Win32/Vbna4.worm.Gen

AntiVir 7.10.12.115 2010.10.04 Worm/VBNA.U

Antiy-AVL 2.0.3.7 2010.10.04 –

Authentium 5.2.0.5 2010.10.04 W32/Vobfus.E.gen!Eldorado

Avast 4.8.1351.0 2010.10.04 Win32:AutoRun-BLX

Avast5 5.0.594.0 2010.10.04 Win32:AutoRun-BLX

AVG 9.0.0.851 2010.10.04 Worm/VB.12.AH

BitDefender 7.2 2010.10.04 Trojan.VB.OEE

CAT-QuickHeal 11.00 2010.10.04 Worm.VBNA.gen

ClamAV 0.96.2.0-git 2010.10.04 Worm.VB-1760

Comodo 6277 2010.10.04 Worm.Win32.VB.W

DrWeb 5.0.2.03300 2010.10.04 Win32.HLLW.Autoruner.25726

Emsisoft 5.0.0.50 2010.10.04 Worm.Win32.Vobfus!IK

eSafe 7.0.17.0 2010.10.03 –

eTrust-Vet 36.1.7891 2010.10.04 Win32/Vobfus.D!generic

F-Prot 4.6.2.117 2010.10.04 W32/Vobfus.E.gen!Eldorado

F-Secure 9.0.15370.0 2010.10.04 Worm:W32/Vobfus.BS

Fortinet 4.1.143.0 2010.10.04 W32/VBNA.D!tr

GData 21 2010.10.04 Trojan.VB.OEE

Ikarus T3.1.1.90.0 2010.10.04 Worm.Win32.Vobfus

Jiangmin 13.0.900 2010.10.03 Worm/VBNA.xci

K7AntiVirus 9.63.2662 2010.10.02 EmailWorm

Kaspersky 7.0.0.125 2010.10.04 Worm.Win32.VBNA.alxm

McAfee 5.400.0.1158 2010.10.04 Downloader-CJX.gen.g

McAfee-GW-Edition 2010.1C 2010.10.04 Downloader-CJX.gen.g

Microsoft 1.6201 2010.10.04 Worm:Win32/Vobfus.Y

NOD32 5501 2010.10.04 Win32/AutoRun.VB.RT

Norman 6.06.07 2010.10.03 W32/VBNA.BR

nProtect 2010-10-04.04 2010.10.04 Trojan/W32.Agent.159744.LY

Panda 10.0.2.7 2010.10.04 W32/Lineage.KFS

PCTools 7.0.3.5 2010.10.02 Malware.Changeup

Prevx 3.0 2010.10.04 Medium Risk Malware

Rising 22.67.02.07 2010.09.30 –

Sophos 4.58.0 2010.10.04 Mal/SillyFDC-D

Sunbelt 6977 2010.10.04 Trojan.Win32.Vobfus.a (v)

SUPERAntiSpyware 4.40.0.1006 2010.10.04 Trojan.Agent/Gen-FraudPack

Symantec 20101.2.0.161 2010.10.04 W32.Changeup.C

TheHacker 6.7.0.1.048 2010.10.04 W32/VBNA.alxm

TrendMicro 9.120.0.1004 2010.10.04 WORM_VBNA.SMN

TrendMicro-HouseCall 9.120.0.1004 2010.10.04 WORM_VBNA.SMN

VBA32 3.12.14.1 2010.10.04 Worm.VBNA.alxo

ViRobot 2010.10.4.4074 2010.10.04 Worm.Win32.Autorun.159744.E

VirusBuster 12.66.12.0 2010.10.03 Worm.VBNA.Gen.3

MD5 : 2644e4752f5fcd8de1eb9209918e25cb

SHA1 : d2fd2877a8dbd9f57dadf69f5ab81463d0c6a5be

File size : 159744 bytes

DLL en unidades removibles:

File name: ert.dll

Submission date: 2010-10-04 13:00:15 (UTC)

Current status: finished

Result: 39 /43 (90.7%)

VT Community

malware

Safety score: 0.0%

Compact Print results Antivirus Version Last Update Result

AhnLab-V3 2010.10.04.01 2010.10.04 Win-Trojan/Zapchast.10752.E

AntiVir 7.10.12.116 2010.10.04 TR/Spy.10752.51

Antiy-AVL 2.0.3.7 2010.10.04 Trojan/Win32.Zapchast

Authentium 5.2.0.5 2010.10.04 –

Avast 4.8.1351.0 2010.10.04 Win32:Spyware-gen

Avast5 5.0.594.0 2010.10.04 Win32:Spyware-gen

AVG 9.0.0.851 2010.10.04 Generic18.BACK

BitDefender 7.2 2010.10.04 Trojan.Zapchast.NBE

CAT-QuickHeal 11.00 2010.10.04 Trojan.Agent.gen

ClamAV 0.96.2.0-git 2010.10.04 Trojan.Zapchast-109

Comodo 6277 2010.10.04 UnclassifiedMalware

DrWeb 5.0.2.03300 2010.10.04 Win32.HLLW.VBNA.3

Emsisoft 5.0.0.50 2010.10.04 Trojan.Win32.Zapchast!IK

eSafe 7.0.17.0 2010.10.03 –

eTrust-Vet 36.1.7891 2010.10.04 Win32/Tnega.SJE

F-Prot 4.6.2.117 2010.10.04 –

F-Secure 9.0.15370.0 2010.10.04 Trojan.Zapchast.NBE

Fortinet 4.1.143.0 2010.10.04 W32/Zapchast.A!tr

GData 21 2010.10.04 Trojan.Zapchast.NBE

Ikarus T3.1.1.90.0 2010.10.04 Trojan.Win32.Zapchast

Jiangmin 13.0.900 2010.10.03 Worm/VBNA.xlb

K7AntiVirus 9.63.2662 2010.10.02 Trojan

Kaspersky 7.0.0.125 2010.10.04 Trojan.Win32.Zapchast.brp

McAfee 5.400.0.1158 2010.10.04 Downloader-CJX.gen.g!dll

McAfee-GW-Edition 2010.1C 2010.10.04 Downloader-CJX.gen.g!dll

Microsoft 1.6201 2010.10.04 Worm:Win32/Vobfus!dll

NOD32 5502 2010.10.04 Win32/AutoRun.VB.RU

Norman 6.06.07 2010.10.03 W32/Suspicious_Gen2.BVVPH

nProtect 2010-10-04.04 2010.10.04 Trojan/W32.Zapchast.10752.E

Panda 10.0.2.7 2010.10.04 Trj/Zapchast.CK

PCTools 7.0.3.5 2010.10.02 Trojan.Generic

Prevx 3.0 2010.10.04 High Risk Fraudulent Security Program

Rising 22.67.02.07 2010.09.30 Trojan.Win32.Generic.5222978B

Sophos 4.58.0 2010.10.04 W32/Dulkis-B

Sunbelt 6978 2010.10.04 Trojan.Win32.Generic!BT

SUPERAntiSpyware 4.40.0.1006 2010.10.04 –

Symantec 20101.2.0.161 2010.10.04 Trojan Horse

TheHacker 6.7.0.1.048 2010.10.04 Trojan/Zapchast.brp

TrendMicro 9.120.0.1004 2010.10.04 TROJ_GEN.R2FE1H5

TrendMicro-HouseCall 9.120.0.1004 2010.10.04 TROJ_GEN.R2FE1H5

VBA32 3.12.14.1 2010.10.04 Trojan.Zapchast.brp

ViRobot 2010.10.4.4074 2010.10.04 Worm.Win32.VBNA.10752

VirusBuster 12.67.1.0 2010.10.04 Trojan.Zapchast.BZH

MD5 : 4c1efe7575cf5b6b4fa070fae11d16af

SHA1 : 1c14f41148740ad89000ab9df907a9cb3afb79a7

File size : 10752 bytes

y ficheros .lnk correspondientes:

submission date: 2010-10-04 13:28:28 (UTC)

Current status: queued (#5) queued (#5) analysing finished

Result: 31/ 43 (72.1%)

VT Community

not reviewed

Safety score: –

Compact Print results Antivirus Version Last Update Result

AhnLab-V3 2010.10.04.01 2010.10.04 –

AntiVir 7.10.12.116 2010.10.04 EXP/CVE-2010-2568.B

Antiy-AVL 2.0.3.7 2010.10.04 Trojan/Win32.Zapchast

Authentium 5.2.0.5 2010.10.04 CVE-2010-2568!Camelot

Avast 4.8.1351.0 2010.10.04 LNK:Runner

Avast5 5.0.594.0 2010.10.04 LNK:Runner

AVG 9.0.0.851 2010.10.04 –

BitDefender 7.2 2010.10.04 Exploit.CplLnk.Gen

CAT-QuickHeal 11.00 2010.10.04 PIF.StuxNet.A

ClamAV 0.96.2.0-git 2010.10.04 –

Comodo 6277 2010.10.04 UnclassifiedMalware

DrWeb 5.0.2.03300 2010.10.04 Exploit.Cpllnk

Emsisoft 5.0.0.50 2010.10.04 Exploit.CVE20102568!IK

eSafe 7.0.17.0 2010.10.03 LNK-Exp.CVE-2010-2568.gen

eTrust-Vet 36.1.7891 2010.10.04 LNK/Stuxnet!generic

F-Prot 4.6.2.117 2010.10.04 –

F-Secure 9.0.15370.0 2010.10.04 Exploit:W32/WormLink.B

Fortinet 4.1.143.0 2010.10.04 LNK/ShellLink.CVE20102568

GData 21 2010.10.04 Exploit.CplLnk.Gen

Ikarus T3.1.1.90.0 2010.10.04 Exploit.CVE20102568

Jiangmin 13.0.900 2010.10.03 –

K7AntiVirus 9.63.2662 2010.10.02 Trojan

Kaspersky 7.0.0.125 2010.10.04 Trojan.Win32.Zapchast.bro

McAfee 5.400.0.1158 2010.10.04 –

McAfee-GW-Edition 2010.1C 2010.10.04 –

Microsoft 1.6201 2010.10.04 Exploit:Win32/CplLnk.B

NOD32 5502 2010.10.04 LNK/Exploit.CVE-2010-2568

Norman 6.06.07 2010.10.04 LNK/CplLnk.A

nProtect 2010-10-04.04 2010.10.04 Exploit.CplLnk.Gen

Panda 10.0.2.7 2010.10.04 Trj/Stuxnet.Lnk

PCTools 7.0.3.5 2010.10.02 Malware.Changeup

Prevx 3.0 2010.10.04 –

Rising 22.67.02.07 2010.09.30 –

Sophos 4.58.0 2010.10.04 Exp/Cplink-A

Sunbelt 6978 2010.10.04 Exploit.LNK.CVE-2010-2568 (v)

SUPERAntiSpyware 4.40.0.1006 2010.10.04 –

Symantec 20101.2.0.161 2010.10.04 W32.Changeup

TheHacker 6.7.0.1.048 2010.10.04 –

TrendMicro 9.120.0.1004 2010.10.04 LNK_STUXNET.SM

TrendMicro-HouseCall 9.120.0.1004 2010.10.04 LNK_STUXNET.SM

VBA32 3.12.14.1 2010.10.04 –

ViRobot 2010.10.4.4074 2010.10.04 Lnk.Autorun.161

VirusBuster 12.67.1.0 2010.10.04 Exploit.CplLnk.Gen

MD5 : 53bbfa1ee0bf73cb8b149493b2b3554b

SHA1 : 8a5f9d66ebd5c4c83aa4f164ce529f2be4fb44db

File size : 161 bytes

Si bien con el ELIVBNA 1.5 de hoy, ya controlaremos hasta la última variante indicada, hemos creido importante compartir esta información al no ser conocida hasta ahora (al menos por nosotros)

A partir de las 19 horas estará disponible en la web.

saludos

ms, 4-10-2010

NOTA: Si bien las muestras fueron pedidas por el ELISTARA, se ha implementado la solucion al respecto en el ELIVBNA 1.5, lo cual se ha rectificado del texto inicial. ms.

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.