El Cazador Cazado : Vulnerabilidad en troyano permite espiar al atacante

El investigador Andrzej Dereszowski de Signal11 ha publicado un documento donde explica cómo un atacante podría convertirse en víctima gracias a una vulnerabilidad del troyano utilizado para infectar.

Andrzej analizaba un ataque dirigido a una empresa farmacéutica mediante un archivo PDF manipulado, su análisis reveló que el atacante utilizaba un troyano del tipo RAT (herramienta de administración remota) llamado Poison Ivy.

Este programa es utilizado para espiar, una vez que se instala en otro equipo permite hacer muchas cosas como capturar las pulsaciones del teclado, hacer capturas de pantalla, desinstalar programas, controlar la webcam e incluso grabar sonidos con el micrófono, todo sin que la víctima lo detecte.

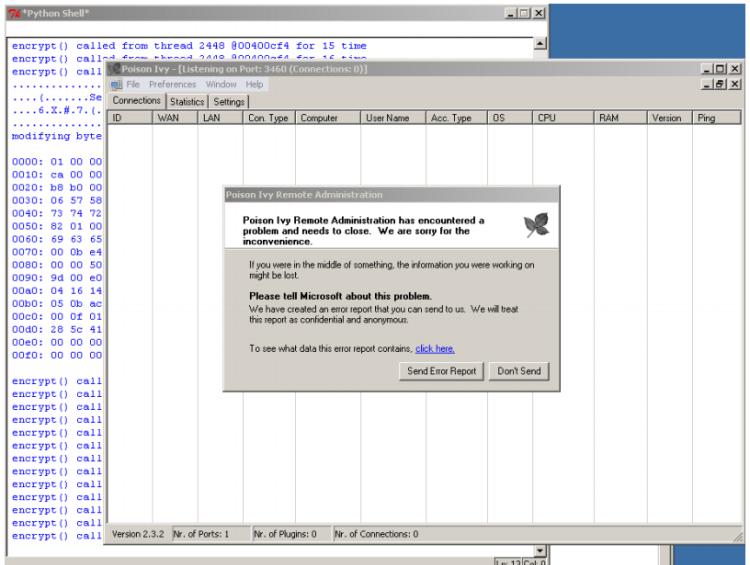

En la siguiente imagen se puede ver un ejemplo del programa en acción:

El documento infectado aprovechaba una vulnerabilidad de Adobe Reader 8 que permitía la ejecución de códigos arbitrarios, de esta forma al abrir el PDF se infectaba el equipo con el troyano. Es así como el investigador se propone buscar vulnerabilidades en Poison Ivy, como lo hace habitualmente con otros programas.

Andrzej descubre como provocar un desbordamiento de búfer en el cliente de Poison, es decir, la parte del programa que se encuentra en la PC del espía. De esta forma se podría iniciar un ataque e incluso espiar al espía con su misma técnica:

El investigador concluye comentando que este tipo de aplicaciones son muy utilizadas en ataques dirigidos a empresas, sin embargo como demuestra el paper, utilizar herramientas públicas no es una buena idea.

Fuente

Comentario: Jugando con fuego se puede acabar quemado…

saludos

ms, 23-4-2010

NOTA: Los interesados en información sobre contrato de soporte Asistencia Tecnica de SATINFO y/o licencia de uso/actualizaciones de sus utilidades, contacten con info@satinfo.es

__________

Este blog no se hace responsable de las opiniones y comentarios de los textos en los que se cita la Fuente, ofreciendo su contenido solo para facilitar el acceso a la información del mismo.

Puedes seguir cualquier respuesta a esta entrada mediante el canal RSS 2.0. Los comentarios y los pings están cerrados.

Los comentarios están cerrados.